Nastavení SSH na směrovači pro zabezpečený webový přístup odkudkoliv

Připojení k internetu z hotspotů Wi-Fi, v práci nebo kdekoli jinde mimo domov, vystavuje vaše data zbytečným rizikům. Své směrovače můžete snadno konfigurovat tak, aby podporovaly bezpečný tunel a chránili vzdálený prohlížeč, aby vás viděli.

Co je a proč nastavit bezpečný tunel?

Možná byste byl zvědavý, proč byste dokonce chtěli nastavit bezpečný tunel z vašich zařízení do vašeho domácího směrovače a jaké výhody budete mít z tohoto projektu. Ukážeme vám několik různých scénářů, které zahrnují použití internetu k ilustraci výhod bezpečné tunelování.

Scénář jedna: Nacházíte se v kavárně s notebookem, abyste mohli prohlížet internet prostřednictvím bezplatného Wi-Fi připojení. Data opustí váš modem Wi-Fi, cestuje vzduchem nešifrovaným do uzlu Wi-Fi v kavárně a pak je předán k většímu internetu. Během přenosu z počítače na větší internet jsou vaše data otevřená. Kdokoliv s přístrojem Wi-Fi v oblasti může snížit data. Je to tak bolestně, že motivace 12 let starý s notebookem a kopií Firesheepu by mohl vyrvat vaše pověření pro všechny věci. Je to jako byste byli v místnosti, naplněném reproduktory pouze v angličtině, mluvící v telefonním jazyce Mandarin Chinese. V okamžiku, kdy přijde někdo, kdo hovoří s Mandarin Chinese (Wi-Fi sniffer), vaše pseudo soukromí je rozbité.

Druhý scénář: Jste v kavárně s notebookem, abyste mohli znovu procházet internet prostřednictvím bezplatného Wi-Fi připojení. Tentokrát jste vytvořili šifrovaný tunel mezi notebookem a domovským směrovačem pomocí SSH. Váš provoz je směrován přes tento tunel přímo z notebooku do vašeho domácího směrovače, který funguje jako server proxy. Toto potrubí je nepostradatelné pro Wi-Fi sniffery, kteří by viděli nic jiného než zkreslený proud šifrovaných dat. Nezáleží na tom, jak přesunutí zařízení, jak nejisté je spojení Wi-Fi, zůstávají vaše data v šifrovaném tunelu a opustí jej, jakmile dosáhne domácího připojení k internetu a vystupuje na větším internetu.

Ve scénáři jedna jste široce otevřený; ve scénáři dva se můžete přihlásit k vaší bance nebo jiným soukromým webovým stránkám se stejnou důvěrou, kterou byste měli z vašeho domácího počítače.

Přestože jsme v našem příkladu použili Wi-Fi, mohli byste pomocí tunelu SSH zajistit pevnou linku, např. Spustit prohlížeč ve vzdálené síti a vyrazit díru přes bránu firewall tak, abyste mohli surfovat tak volně, jako byste při domácím připojení.

Zní to dobře, že? Je to neuvěřitelně snadné nastavení, takže není čas, jako je přítomnost - můžete mít svůj SSH tunel v chodu během hodiny.

Co budete potřebovat

Existuje mnoho způsobů, jak nastavit tunel SSH, který zajistí prohlížení webu. Pro tento tutoriál se zaměřujeme na nejjednodušší nastavení tunelu SSH s nejmenším množstvím rušení pro uživatele s domácím směrovačem a počítači se systémem Windows. Chcete-li sledovat spolu s naším výukovým programem, budete potřebovat následující věci:

- Směrovač se systémem Tomato nebo DD-WRT modifikovaným firmwarem.

- Klient SSH jako PuTTY.

- SOCKS kompatibilní webový prohlížeč jako Firefox.

Pro našeho průvodce budeme používat Tomato, ale instrukce jsou téměř shodné s instrukcemi, které byste dodržovali pro DD-WRT, takže pokud používáte DD-WRT, neváhejte a pokračujte. Pokud nemáte na routeru upravený firmware, podívejte se na náš průvodce instalací DD-WRT a Tomato předtím, než budete pokračovat.

Generování klíčů pro náš šifrovaný tunel

Přestože by se mohlo zdát zvláštní, kdybychom dokonce nakonfigurovali SSH server, jestli máme klíče připraveni, budeme moci nakonfigurovat server v jediném průchodu.

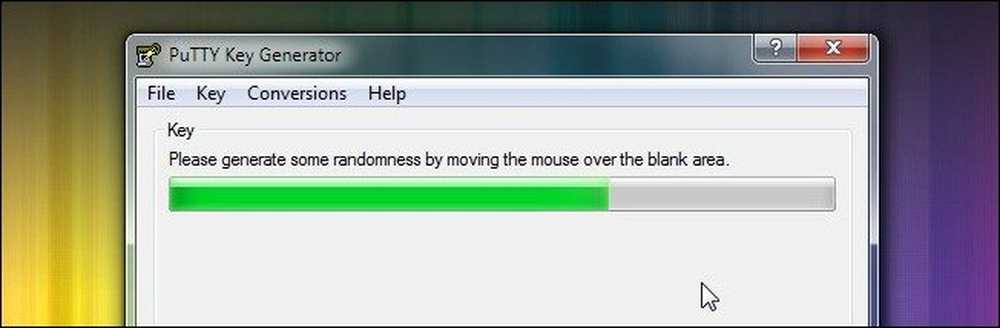

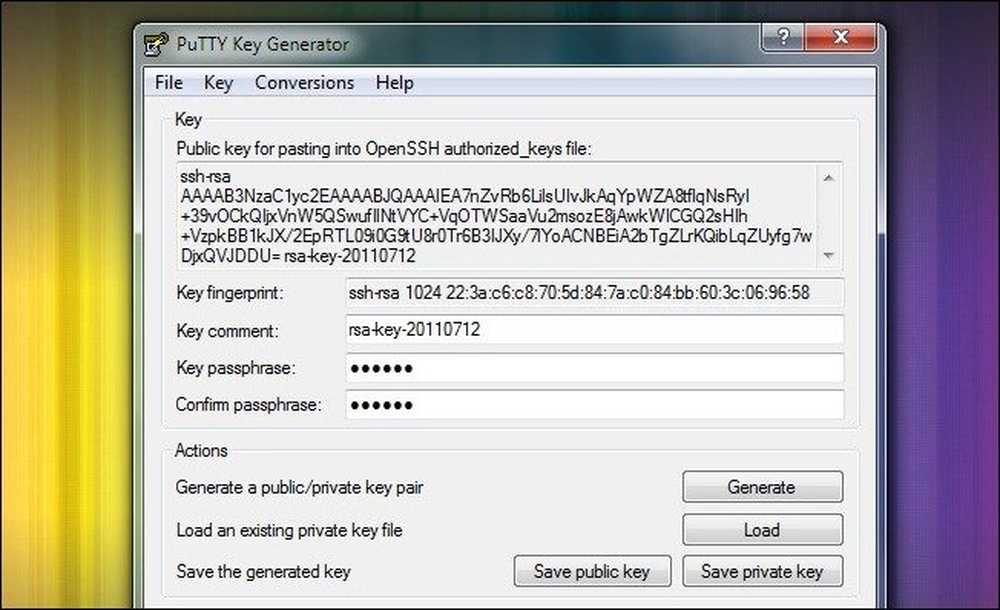

Stáhněte si plný balíček PuTTY a extrahujte jej do složky podle vašeho výběru. Uvnitř složky najdete PUTTYGEN.EXE. Spusťte aplikaci a klikněte na ni Klíč -> Vytvoření dvojice klíčů. Zobrazí se obrazovka podobná obrazovce nahoře; přesuňte myš kolem, abyste generovali náhodné data pro proces vytváření klíčů. Jakmile proces dokončí okno PuTTY Key Generator, mělo by vypadat něco takového; pokračujte a zadejte silné heslo:

Jakmile zapojíte heslo, pokračujte a klikněte na něj Uložit soukromý klíč. Zachyťte výsledný soubor .PPK někde v bezpečí. Zkopírujte a vložte obsah pole "Veřejný klíč pro vkládání ..." do dočasného dokumentu TXT.

Pokud máte v úmyslu používat více zařízení se serverem SSH (například notebook, netbook a smartphone), musíte vytvořit klíčová dvojice pro každé zařízení. Pokračujte a vygenerujte heslo a uložte další klíčové dvojice, které potřebujete. Ujistěte se, že každý nový veřejný klíč zkopírujete a vložíte do dočasného dokumentu.

Konfigurace směrovače pro SSH

Tomato a DD-WRT mají vestavěné servery SSH. To je úžasné ze dvou důvodů. Za prvé to bylo obrovské bolest, že telnet do vašeho směrovače ručně nainstaluje SSH server a nakonfiguruje ho. Zadruhé, protože používáte svůj SSH server na routeru (což pravděpodobně spotřebovává méně energie než žárovka), nikdy nebudete muset opustit hlavní počítač pouze pro lehký server SSH.

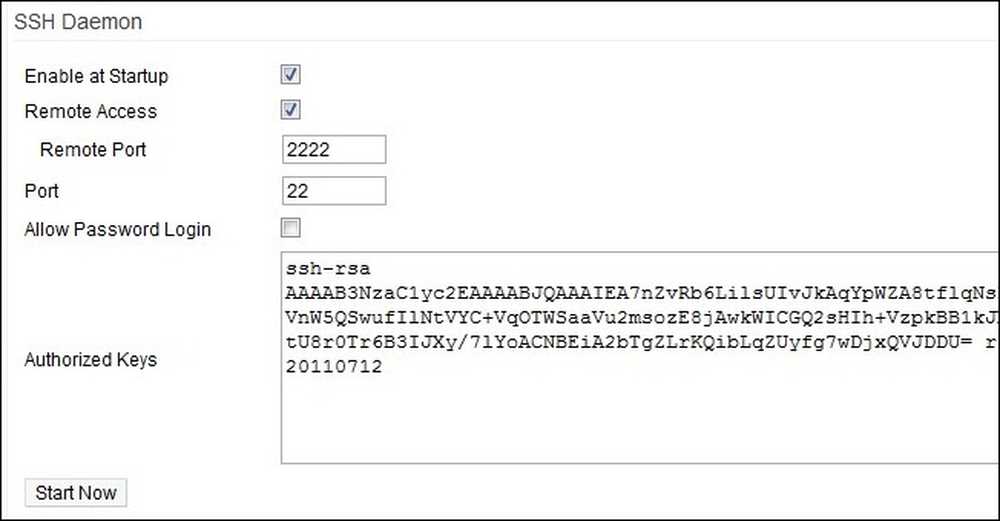

Otevřete webový prohlížeč na počítači připojeném k místní síti. Přejděte do webového rozhraní vašeho směrovače, pro náš router - Linksys WRT54G se systémem Tomato - adresa je http://192.168.1.1. Přihlaste se do webového rozhraní a přejděte na Administrace -> SSH Daemon. Tam musíte zkontrolovat obě Povolit při spuštění a Vzdálený přístup. Vzdálený port můžete změnit, pokud to chcete, ale jediným přínosem je, že to okrajově obnaží důvod, proč je port otevřený, pokud vás někdo prohlédne. Zrušte zaškrtnutí Povolit přihlášení heslem. Nepoužijeme přihlašovací heslo pro přístup k routeru z dálky, budeme používat pár klíčů.

Vložte do veřejné složky klíč, který jste vygenerovali v poslední části tutoriálu Autorizovaná tlačítka box. Každá klávesa by měla být vlastním záznamem odděleným čárkou. První část klíče ssh-rsa je velmi Důležité. Pokud jej nezadáte s každým veřejným klíčem, zobrazí se SSH server neplatný.

Klikněte na Začněte hned a pak přejděte dolů na konec rozhraní a klepněte na tlačítko Uložit. V tomto okamžiku je váš SSH server spuštěn.

Konfigurace vzdáleného počítače pro přístup k serveru SSH

Zde se děje kouzlo. Máte pár klíčů, máte server spuštěný, ale žádný z nich nemá žádnou hodnotu, pokud se nebudete moci vzdáleně připojit z pole a tunelovat do směrovače. Čas vypustit naši spolehlivou síťovou knihu se systémem Windows 7 a spustit práci.

Nejprve zkopírujte složku PuTTY, kterou jste vytvořili, do druhého počítače (nebo jej stahujte a znovu jej stáhněte). Od této chvíle jsou všechny pokyny zaměřeny na vzdálený počítač. Pokud jste spustili generátor klíčů PuTTy na svém domácím počítači, ujistěte se, že jste přešli na váš mobilní počítač po zbytek tutoriálu. Než budete spokojeni, budete se muset také ujistit, že máte kopii souboru .PPK, který jste vytvořili. Jakmile získáte PuTTy extrahovaný a .PPK v ruce, jsme připraveni pokračovat.

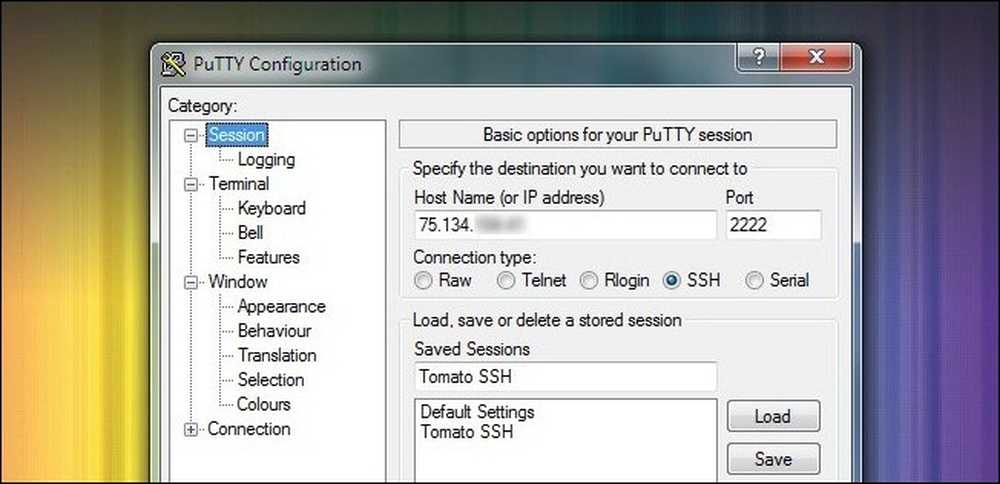

Spusťte PuTTY. První obrazovka, kterou uvidíte, je Zasedání obrazovka. Zde je třeba zadat adresu IP domácího internetového připojení. Toto není IP routeru v lokální síti LAN, to je IP vašeho modemu / směrovače, jak to vidí vnější svět. Najdete jej na hlavní stránce Stav ve webovém rozhraní routeru. Změňte port na 2222 (nebo jakkoli jste nahradili v procesu konfigurace SSH Daemon). Ujisti se SSH je zaškrtnuto. Jděte do toho a uveďte název vaší relace abyste mohli ulož to pro budoucí použití. Jsme jmenovali naše Tomato SSH.

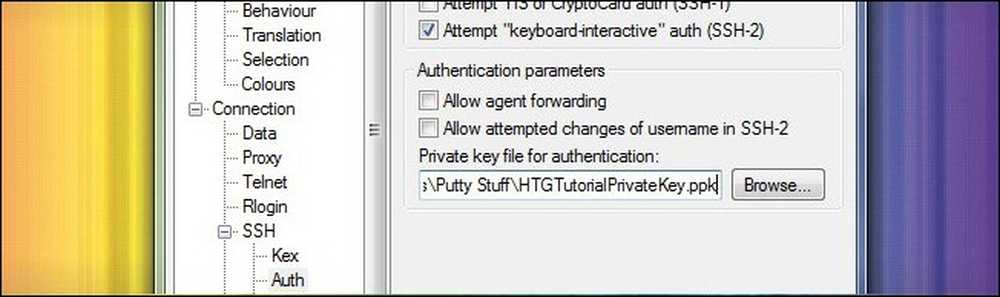

Navigujte pomocí levého podokna dolů Připojení -> Aut. Zde musíte kliknout na tlačítko Procházet a vybrat soubor .PPK, který jste uložili a přenesli do vzdáleného počítače.

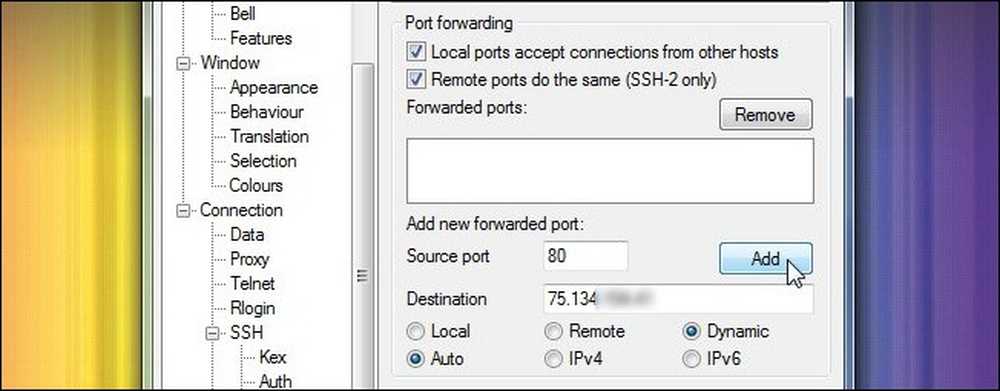

Zatímco v podnabídce SSH pokračujte dolů SSH -> Tunely. Právě zde nastavíme PuTTY, aby fungoval jako proxy server pro váš mobilní počítač. Zkontrolujte obě políčka pod Přesměrování portů. Níže, v Přidat nový předat port , zadejte 80 pro Zdrojový port a adresu IP směrovače Destinace. Kontrola Auto a Dynamický potom klepněte na tlačítko Přidat.

Ověřte, zda se v záznamu objevila položka Přesměrované porty box. Přejděte zpět Zasedání a klepněte na tlačítko Uložit znovu uložte všechny konfigurační práce. Nyní klepněte na tlačítko otevřeno. PuTTY spustí terminálové okno. V tomto okamžiku se může zobrazit upozornění, že klíč hostitele serveru není v registru. Pokračujte a potvrďte, že důvěřujete hostiteli. Pokud se o to obáváte, můžete porovnat řetězec otisků prstů, který vám poskytuje varovná zpráva s otisky prstů klíče, který jste vygenerovali vložením do generátoru klíčů PuTTY. Jakmile otevřete soubor PuTTY a kliknete na varování, uvidíte obrazovku, která vypadá takto:

Na terminálu budete potřebovat pouze dvě věci. Typ přihlašovacího řádku vykořenit. Při výzvě k zadání hesla zadejte své heslo klíčenky RSA-je to heslo, které jste vytvořili před několika minutami, když jste vygenerovali klíč a ne heslo routeru. Směrovač se načte a skončíte na příkazovém řádku. Vytvořili jste zabezpečené spojení mezi PuTTY a domovským směrovačem. Nyní musíme vaše aplikace poučit, jak přistupovat k PuTTY.

Poznámka: Chcete-li proces zjednodušit za cenu mírného snížení bezpečnosti, můžete vygenerovat klíčové heslo bez hesla a nastavit PuTTY, aby se automaticky přihlásil do kořenového účtu (toto nastavení můžete přepínat pod položkou Připojit -> Data -> Automatické přihlášení ). To snižuje proces připojení PuTTY tak, že jednoduše otevřete aplikaci, načtete profil a klikněte na Otevřít.

Konfigurace prohlížeče pro připojení k PuTTY

V tomto okamžiku ve vašem výukovém pracovišti je váš server spuštěn, váš počítač je k němu připojen a zbývá jen jeden krok. Musíte říct důležitým aplikacím použít PuTTY jako proxy server. Každá aplikace, která podporuje protokol SOCKS, může být propojena s PuTTY - např. Firefoxem, mIRC, Thunderbird a uTorrentem, abychom mohli jména několika - pokud si nejste jisti, jestli aplikace podporuje SOCKS v nabídkách voleb nebo v dokumentaci. Jedná se o kritický prvek, který by neměl být přehlédnut: veškerá návštěvnost není ve výchozím nastavení směrována přes PuTTY proxy; to musí být připojen k serveru SOCKS. Mohli byste například mít webový prohlížeč, na kterém jste zapnuli SOCKS a webový prohlížeč, kde jste nebyli - oba na stejném počítači - a jeden by šifroval vaši návštěvnost a jeden by.

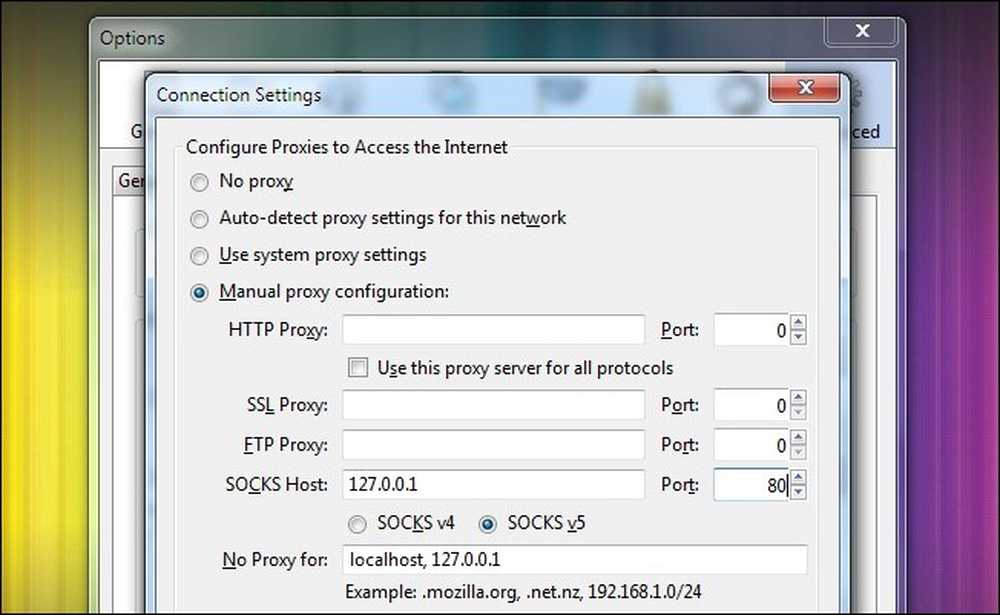

Pro naše účely chceme zabezpečit náš webový prohlížeč, Firefox Portable, který je dost jednoduchý. Konfigurační proces pro aplikaci Firefox se převádí prakticky na libovolnou aplikaci, kterou potřebujete pro připojení informací SOCKS. Spusťte Firefox a přejděte na Možnosti -> Pokročilé -> Nastavení. Zevnitř Nastavení připojení vyberte položku Manuální konfigurace serveru proxy a pod hostitelem SOCKS Host 127.0.0.1-Připojíte se k aplikaci PuTTY spuštěnou v místním počítači, takže musíte umístit lokální hostitelskou IP adresu, ne IP adresu svého směrovače tak, jak jste vložili do všech slotů. Nastavte port na 80, a klepněte na tlačítko OK.

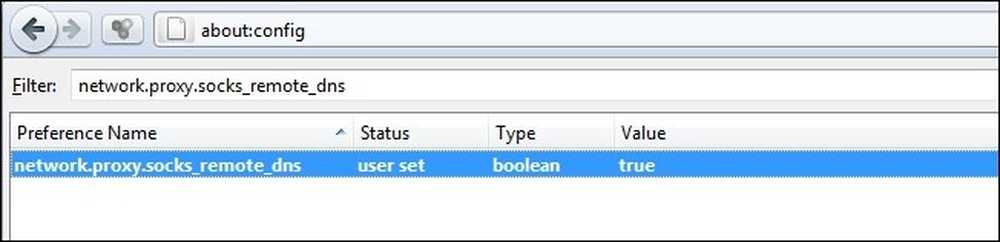

Máme jeden maličký trochu vylepšení, než budeme všichni připraveni. Firefox ve výchozím nastavení neprovádí žádosti DNS prostřednictvím serveru proxy. To znamená, že provoz bude vždy šifrován, ale někdo, kdo snoopuje připojení, uvidí všechny vaše požadavky. Věděli, že jste byli na Facebook.com nebo Gmail.com, ale nemohli by vidět nic jiného. Chcete-li směrovat své žádosti DNS prostřednictvím SOCKS, musíte je zapnout.

Typ o: config v panelu s adresou a potom klikněte na tlačítko "Budu opatrný, slibuji!", pokud dostanete přísné varování o tom, jak se může váš prohlížeč zmáčknout. Vložit network.proxy.socks_remote_dns do Filtr: a potom klepněte pravým tlačítkem na položku pro položky network.proxy.socks_remote_dns a Přepnout to to Skutečný. Odtud bude vaše prohlížení i vaše DNS požadavky odeslány přes tunel SOCKS.

Přestože konfigurujeme náš prohlížeč pro SSH-all-time-time, možná budete chtít snadno přepínat nastavení. Firefox má praktické rozšíření, FoxyProxy, díky němuž můžete snadno zapínat a vypínat proxy servery. Podporuje spoustu konfiguračních možností, jako je přepínání mezi proxy založené na doméně, na které se právě nacházíte, na stránkách, které jste navštívili, atd. Pokud chcete být schopni snadno a automaticky vypnout službu proxy na základě toho, zda jste doma nebo pryč, například vás FoxyProxy pokryjete. Uživatelé Chrome se budou chtít podívat na Proxy Switchy! pro podobné funkce.

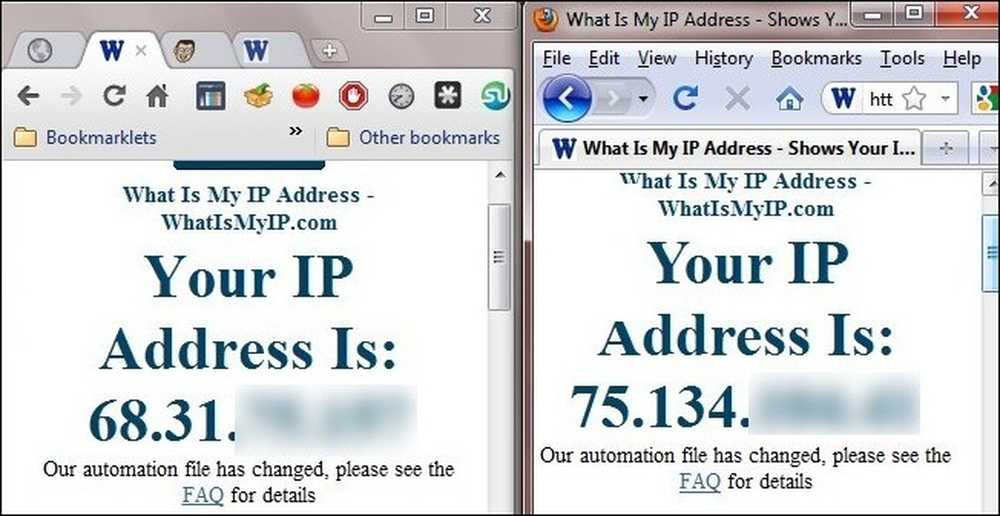

Podívejme se, jestli všechno fungovalo tak, jak bylo plánováno? Pro testování věcí jsme otevřeli dva prohlížeče: prohlížeč Chrome (viditelný vlevo) bez tunelu a prohlížeč Firefox (viditelný vpravo), který byl nakonfigurován pro použití tunelu.

Vlevo vidíme adresu IP uzlu Wi-Fi, ke kterému se připojujeme, a vpravo, s laskavým svolením tunelu SSH, vidíme adresu IP vzdáleného směrovače. Veškerý provoz Firefoxu je směrován přes server SSH. Úspěch!

Máte tip nebo trik pro zajištění vzdáleného provozu? Používejte server SOCKS / SSH s konkrétní aplikací a máte rádi? Potřebujete pomoc při zjišťování, jak šifrovat provoz? Slyšíme o tom v komentářích.